透過 2FA、MFA 與密碼的相輔相成使登入更加安全,駭客開始把竊取身分驗證 Cookie 作為新的最佳選擇。這些有價值的資料使你可以在裝置上保持登入狀態數周甚至數月之久而無需輸入密碼,但它們也可能會被竊取或提取,而且通常過程非常容易。Google 宣布正在努力改變這種狀態,詳細介紹一個開放項目,希望有一天該項目能夠成為網路流通的標準。

Google 希望一勞永逸地阻止 Cookie 竊取

儘管 Cookie 很方便,但它們也存在一些安全風險。一旦不良行為者透過在受害者的電腦上部署惡意軟體來獲取它們,他們就可以在自己的伺服器上儲存和使用 Cookie 或將其出售給其他不良行為者。由於身分驗證 Cookie 僅在成功登入後生成,因此當服務提供者可以查看它們時,並沒有內建任何常見的安全措施,目前還沒有足夠強大的安全措施來防止 Cookie 在不同的機器讓運作。

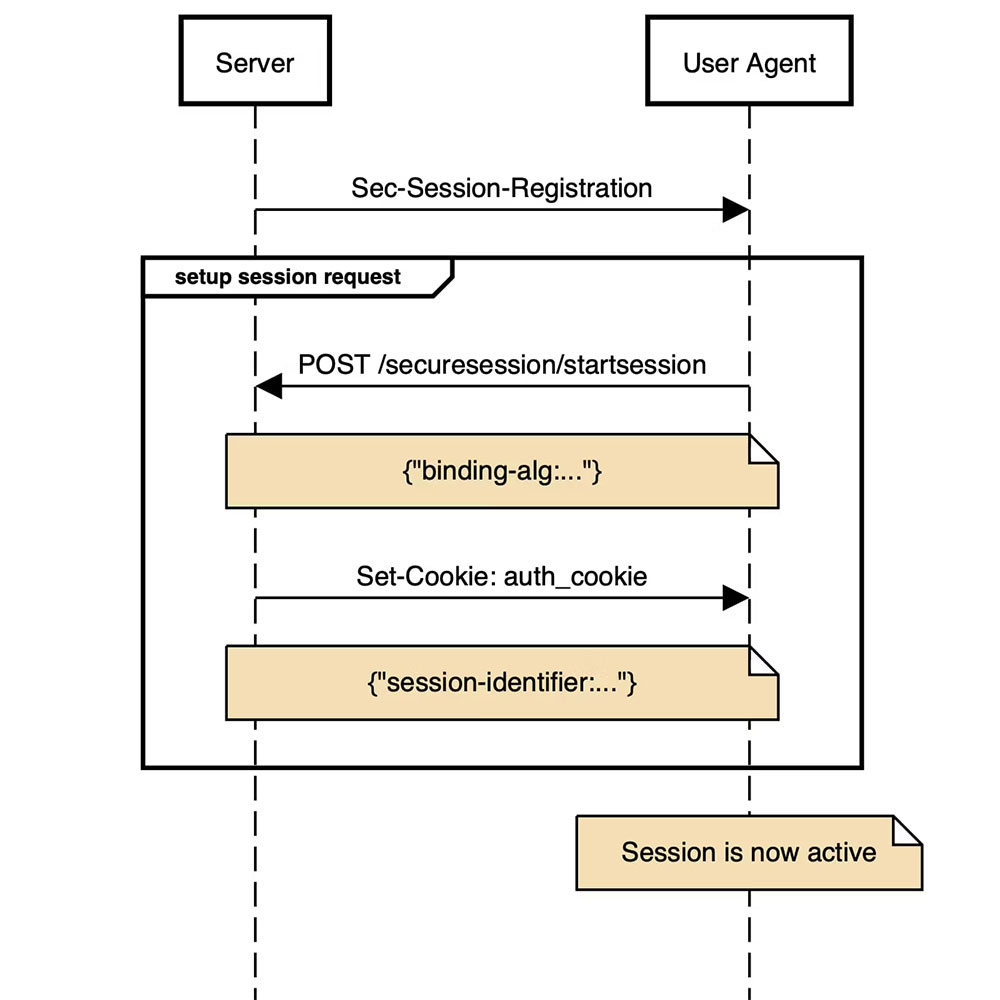

隨著 Google 提出的設備綁定對話憑證(DBSC)API,這種情況應該會改變。該公司希望建立一個網路標準,將身分驗證 Cookie 綁定到發表它們的設備,從而在網站和瀏覽器之間建立獨特的握手,這樣被盜的 Cookie 就無法再用於其他電腦登入帳戶。這將限制駭客在受害者的裝置上使用被盜的 Cookie,使傳統的防毒保護更容易地就能阻止不良人士造成嚴重破壞。Google 也希望在建立這個新的 API 時保護用戶隱私。網站將無法使用唯一密鑰來了解登入是否從同一台電腦發生。這些裝置綁定的 Cookie 也可以像瀏覽器中的一般 Cookie 一樣被刪除。Google 表示,發送到伺服器的唯一資訊是每個對話的金鑰,伺服器稍後用它來證明金鑰擁有的證明。

該解決方案的問題在於,並非所有裝置和作業系統都已做好準備。Google 預計,目前電腦上安裝的活躍 Chrome 瀏覽器中只有約一半與其相容,因為該公司找到的解決方案以「用於金鑰保護的可信任平台模組 (TPM) 等設施,這些設施正變得越來越普遍,並且是Windows 11 所必需」為基礎。Google 也正在探索完全軟體面的解決方案,以確保擁有舊電腦的人不會落後,這也將進一步有助於防止網站使用安全功能來細分使用者並縮小他們更有可能使用的裝置類型。

Google 已經開始在 Chrome Beta 上使用有限數量的 Google 帳戶使用者測試 DBSC 原型。雖然這個初步測試是專門為 Chrome 和Google 帳戶建立的,但該公司表示,它使用的底層軟體也將提供給其他供應商:「這個原型與 Chrome 和 Google 帳戶協同工作的方式整合在一起,但正在驗證並告知我們想要建立的公共 API 的各個方面。」

據 Google 稱,不少公司表示對該工具感興趣,其中包括 Okta 和 Microsoft Edge 等。為了確保 API 滿足每個人的需求,Google 表示正在與他們合作,使其成為真正的網路標準。 Google 希望在 2024 年底,讓 DBSC 完全可用於各種場景的測試。隨著金鑰和 2FA 驗證變得越來越普遍,保護那些可能只是提供進入帳戶的最簡單路徑的 Cookie 的安全是有意義的。