眼看兩階段認證還有各科技廠與服務,針對不明位置與裝置的活動的偵測機制越來越完善。透過釣魚的方式來竊取郵件帳號讀取相關內容的監控方式,也越來越難為。然而,路不轉人(駭客)轉。最近有資安業者抓到疑似為北韓支援的駭客組織 SharpTongue / Kimsuky 所開發的一個仍處於相當初期階段的惡意程式,透過安裝通常感覺較為無害的瀏覽器擴充程式/附加元件/外掛程式的方式,藉此在不登入受害者帳號的狀態下監控甚至竊取信件與副檔內容。

因為沒有登入的警告,所以這樣的方式才更容易讓人在不知情的狀況下,「被搬運」了敏感的資訊(驚,但我信箱都垃圾信誒)。繼續閱讀新的 Gmail 監控方式不再執著盜帳號,改為透過 Chrome / Edge 瀏覽器擴充程式來「搬運」你的信報導內文。

▲圖片來源:ArsTechnica

新的 Gmail 監控方式不再執著盜帳號,改為透過 Chrome / Edge 瀏覽器擴充程式來「搬運」你的信

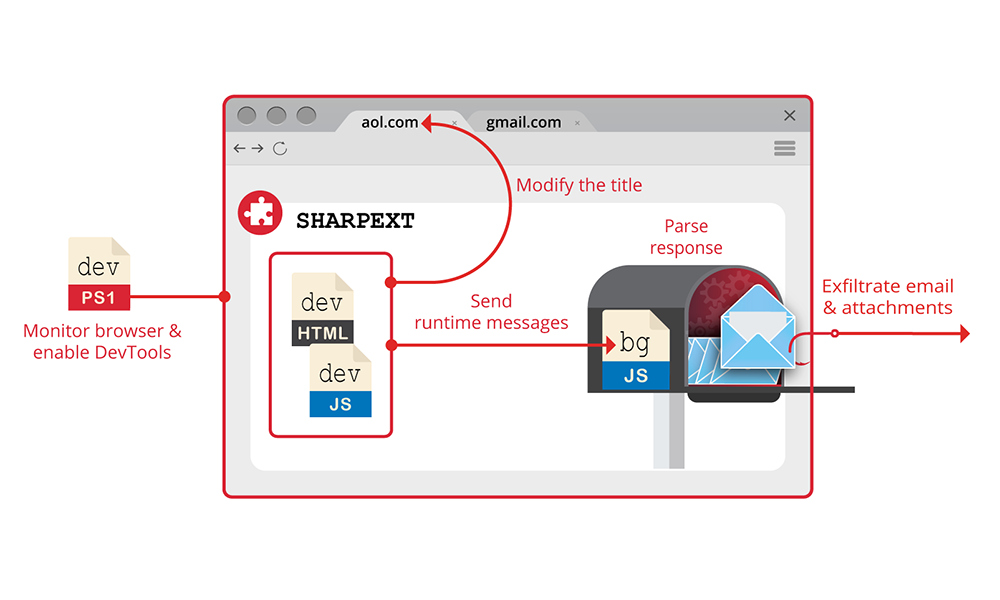

雖然大家會想說,那我就不要去隨便亂裝以 Chromium 為基礎開發的瀏覽器的擴充功能就好啦。不過「這套」惡意程式的手法其實相當聰明。基本上你可能會因為上網或收信不小心開啟某些文件而觸發這個名為「SHARPEXT」的惡意程式。

它也不會讓你有任何的感覺,或該說,它就是希望你還有電子郵件的服務商都完全不會察覺 – 後者之所以可以繞過其實很簡單,因為你已經正常的在瀏覽器登入了服務。目前被 SHARPEXT 列為目標的 Gmail 及 AOL 郵件服務,自然管不著正在使用瀏覽器觀看信件的你看了些什麼。

SHARPEXT 在安裝了瀏覽器的擴充程式之後,同時也會透過替換瀏覽器的設定檔案與額外的執行腳本等方式來監控你的瀏覽器。這其中涉及的技術其實相當繁瑣縝密,其中當它替換設定檔案之後其實 Chromium 系列的瀏覽器本身是有反制機制 – 會提醒使用者,開發者相關的設定已經被開啟之類的訊息,詢問是否要關閉。

然而 SHARPEXT 也會嘗試取得規避這些機制的資訊,進而讓使用者無法察覺看到這些警告視窗。也因為這些機制其實也相當複雜,所以資安公司 Volexity 才能在駭客組織完善之前抓到這種竊取資料的途徑。

專家指出,雖然「目前」SHARPEXT 還只有鎖定 Windows 版本的 Chrome、Edge 還有同樣也是基於 Chromium 所開發的 Whale 瀏覽器為監控目標。而且目前來講應該主要是監控美國、歐洲與南韓針對核彈武器系統等戰略相關的議題來竊取信件內容與附件檔案的資料。不過要知道,他們判斷目前 SHARPEXT 其實仍處於相當早期 Bug 尚多的階段(才會被抓包嘛)。

至於駭客組織是否會將監控關鍵字的範圍擴大,又或者轉向其他瀏覽器等目標雖然是未知。但至少專家認為 SHARPEXT 也沒理由不能對應包括 macOS 或 Linux 上的瀏覽器開發。目前為止,除了小心不要打開來路不明文件或安裝檔之外,Volexity 也提供了可以偵測 SHARPEXT 相關活動的機制,也可以先阻擋回傳資訊的目的地。詳細關於 SHARPEXT 的資訊,請參考 Volexity 的網站有詳細說明。