雖說 Windows 11 在一些用戶眼中仍然有許多缺點,但不可否認這個系統確實帶來了很多革命性的新功能,支援 Android App 就是一例。不過,微軟目前對這個功能的完善度沒有想像中那麼用心,並未正式支援 Google Play Store 服務,僅有美國用戶可透過亞馬遜商店下載數量不多的 App ,這也讓非官方工具開始有了崛起的機會。但是,這些工具其實也沒那麼好心,最近一款據稱可支援安裝 Google Play Store 服務的工具程式,被踢爆其實就是包著惡意程式的壞玩意,用了可能還會傷害自己的電腦,危害自己的隱私資料,使用者不可不慎。

Windows 11 目前已經正式支援 Windows Subsystem for Android(WSA),但獲得 App 的途徑意外的少。首先目前微軟僅支援 Amazon Store,這是一款類似 Google Play Store 的 App 商店,但 App 上架數量相對少得多,主要服務於 Amazon 自己推出的電子書閱讀器。想要完整體驗到 Android App 的美妙之處,還是需要 Google Play Store 服務才稱得上完美。

但目前 Windows 11 並未正式支援 Google Play Store,有些開發者想到可以利用一些走捷徑的方式破解系統來讓 Google Play Store 得以在 WSA 中啟動。這樣的途徑雖說可以玩到不少 App,但同樣也沒有來自微軟與 Google 的維護,不論是安全度還是穩定度都是個謎。

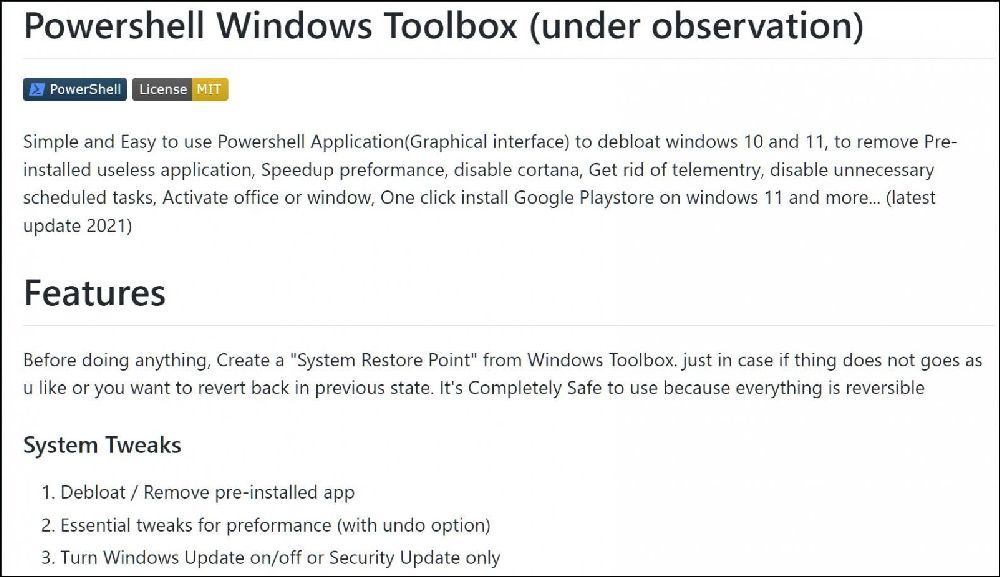

前陣子,有網友透過著名的軟體原始碼代管服務平台 Github 上傳了一個名為 Windows Toolbox 的工具,該工具有許多有趣的功能,像是能夠移除 Windows 預設 App,進行深度系統調教,啟用 Microsoft Office 與 Windows 等等。最重要的是他宣稱能為支援 WSA 的 Windows 11 系統,安裝 Google Play Store 服務,讓用戶能直接透過 Google Play Store 下載自己熟悉的 App 來用。

這類非官方軟體通常都有著一定的風險,如果不是百分百信賴開發者,通常以資安的角度來說,是非常不建議一般人下載使用的。但由於這個工具在 Github 上架,任何人都可以透過該平台檢視到該程式的原始碼,這給了人一種先入為主的安心印象,認為既然原始碼是開放狀態的話,應該不會藏著什麼奇怪的東西被人抓出來才是。

然而,這樣的印象在最近被打破。或許是有許多人介紹過這個工具,因此該工具具有一定的知名度,檢視其原始碼的大神也相對多了起來,這才讓這個工具包藏的風險被暴露出來。據了解,在原始碼中存在一組受到混淆的 Powershell 程式碼,該程式碼可以要求下載託管在 Cloudflare worker 上的一組程式腳本,再藉由 Windows 內建的 Powershell 程式執行,進而達到開發者的目的。

據了解,這組程式腳本包含著大量檔案,像是重新命名過得 Python 發行版,7Zip 的可執行檔案、Curl 與各種批次檔。而這些檔案需要某個腳本透過發送特殊的 Headers 訊息才會執行,因此一般想破解其內容並不容易。

目前還有些人正在研究這些腳本實際的危害程度。僅得知該腳本會建立幾個計畫任務,並且砍掉正在執行的一些程式,像是 chrome.exe、msedge.exe、brave.exe、powershell.exe、python.exe、pythonw.exe、 cdriver.exe 和 mdriver.exe。更會建立一個名為 c:\systemfile 的文件夾,將 Chrome、Edge 與 Brave 瀏覽器的預設配置檔案複製進去。

目前僅得知這個腳本主要在美國流通,但台灣會不會已經有人中招還不好說。這個工具的目的之一,是自動在用戶的 Chromium 或同核心瀏覽器上安裝擴充元件,讓用戶在連結 whatsapp.com 時被轉向到釣魚詐騙網站。由於會在電腦中建立資料夾,因此判斷是否中招的方法,就是檢查自己電腦裡是否有 c:\systemfile 這個資料夾。

如果真的發現了該資料夾,且防毒軟體並未提出警示的話,現階段最好的方法就是手動清除所有可疑物件,移除可能安裝在 C:\Windows\security\pywinvera 、 C:\Windows\security\pywinveraa 、 C:\Windows\security\winver.png 路徑下的 Python 程式檔案。又或者直接來個全系統格式化重灌,會是最好的解決方法。當然,可以的話現階段最好暫時不要太過相信來自網路上任何聲稱高手破解的 Google Play Store 安裝工具,以免電腦受害。