在過去,惡意軟體偽裝成 Word 巨集、下載檔的狀況頻頻出現,但看起來無礙的純文件就一定安全過關嗎?微軟的安全情報團隊近日發現新型的惡意軟體傳播方式中,竟有以 PDF 這種大家普遍知曉的文字檔案附件為媒介而為之,這裡提醒大家千萬不要開啟來路不明或可信度不高的郵件附件。

微軟發出StrRAT 警示,不要隨意開啟來路不明的 PDF 檔案

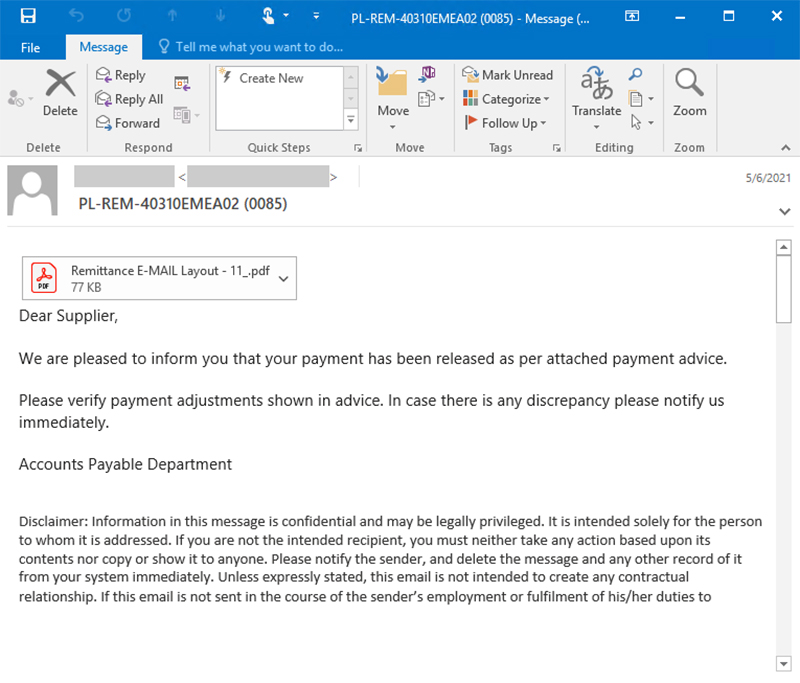

微軟安全情報團隊近日在 Twitter 上貼文,發現以 JAVA 撰寫的最新版本 StrRAT 惡意軟體(1.5)在上週發生的大規模電子郵件散布行為中,以夾帶在郵件裡的 PDF 附件形式出現。StrRAT 是一款能夠讓惡意人士對受感染者進行遠端訪問的木馬程式,可用於竊取用戶的密碼、憑證,控制用戶系統之外,研究人員還發現這種惡意軟體可以把自己偽裝成勒索軟體來混淆視聽。

The latest version of the Java-based STRRAT malware (1.5) was seen being distributed in a massive email campaign last week. This RAT is infamous for its ransomware-like behavior of appending the file name extension .crimson to files without actually encrypting them. pic.twitter.com/mGow2sJupN

— Microsoft Security Intelligence (@MsftSecIntel) May 19, 2021

在對於該惡意軟體的貼文中,微軟表示一但你的系統受到該病毒的感染,StrRAT 會自動連接到 C2 伺服器,而新的 1.5 版顯然比過去的版本更為模糊難辨且具模組化特性,不過大抵來說在系統中開後門的功能還是存在,以進行收集瀏覽器密碼、運行遠端命令和 PowerShell、側錄鍵盤輸入歷程等。這次的惡意活動主要還是經由電子郵件為傳播方式,並且在郵件中大力鼓吹用戶點擊一個看似 PDF 檔的附件,但實際上這裡面就已經將惡意軟體包入其中。

Microsoft 365 Defender delivers coordinated defense against this threat. Machine learning-based protections detect and block the malware on endpoints, and this signal informs Microsoft Defender for Office 365 protections against malicious emails.

— Microsoft Security Intelligence (@MsftSecIntel) May 19, 2021

微軟指出,自家的 Microsoft 365 Defender 已經可以保護系統免受 StrRAT 的侵害,而以機器學習為核心的防護也能檢測並阻止電腦中的惡意軟體。所以筆者在此也提醒大家,每回系統更新雖然煩人又有點花時間,還可能會有 Bug,不過更重要的是在更新檔中,系統商也會把近日發現的安全漏洞與最新安全危害防護也納入其中,所以時時保持系統在最新版本還是有其必要性,千萬不要怕麻煩或偷懶而使得惡意人士是有機可趁。