手機在現代人生活中的價值,不僅僅是一個通訊工具,對於駭客來說也是所有用戶個人數據的入口閘道。全球安全公司一直在努力運作,確保盡快消除攻擊媒介。近日微軟的發現阻止了一個影響許多 Android 手機的嚴重漏洞,揪出了一個有問題的框架,而且它還與許多在 Android 手機上預裝的系統應用同捆在一起。

微軟新發現一個 Android 漏洞,展示如何將預裝系統應用程式作為攻擊媒介

這次的問題發生在一個由 MCE Systems 所開發的框架上,該框架與許多 Android 手機電信商提供的許多系統應用程式綑綁在一起,以自我診斷工具列入其中,這些應用程式在 Google Play 商店裡面也有提供。截至目前為止,該漏洞完全可以繞過 Google 的自動安全檢測,不過在微軟主動與 Google 溝通後,後者已經將該漏洞列入檢測清單中。

由於該框架是預裝系統應用程式的一部分,所以它擁有非常多的權限以允許它作為功能的一部分獲得對手機幾乎全部的控制能力。它可以訪問與操作音量控制,從手機鏡頭無聲快速拍攝,控制並獲取來自 NFC、藍牙以及 Wi-Fi 的資訊,查看手機位置、訪問儲存空間中的內容(如文件、媒體)等。這通常不應該是一個問題,因為只有有問題的特權系統應用才能與框架之間進行交互傳遞。

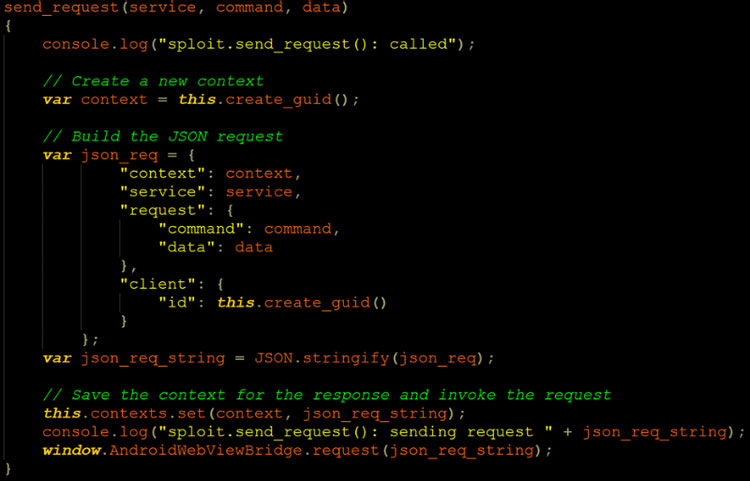

然而微軟發現,由於框架的設計使得攻擊者可以植入一個持久型的後門默默地監視目標,或者用不安全的 JavaScript 程式碼注入而對有問題的設備進行實質性的控制。 MCE Systems 與 Microsoft 合作解決了這個問題,並且它已經實現了一種不同的軟體設計,該設計因為不再輪詢非同步作業結果(這是罪魁禍首!)而使之不容易受到此類攻擊。在此過程中,兩家公司還注意到,谷歌在 Android 5 及更高版本上提供了一個 API,可用來代替該公司以前的較不安全的作法,因此 MCE Systems 現在正在可支援的設備上使用 Google 的解決方案。現在應該有 98% 的 Android 手機具有比這更新的 Android 版本。

雖然負責該框架的公司已經解決了這個問題,但使用該框架的應用程式仍然需要更新後才能修補。到目前為止,微軟表示許多電信商所提供的應用程式已經開始更新,但仍然可能有舊版本尚在使用中。從這個意義上說,請確保你已經在 Play 商店裡啟動自動更新功能以便儘快獲得修復。由於目前尚不清楚全球有多少電信商使用此框架構建自家的服務性應用,因此可能需要相當長的時間才能在所有電信商發行的設備上修復它。