現在人對於網路安全性的重視日益提高,對於安全意識也比以往更為警醒,對於越來越精明的普羅大眾,惡意人士也開始屢出新招,甚至利用大家的精明來行一些有危害的事情。Google 日前披露了假冒成 Brave 瀏覽器官網的詐騙方式,這還不是新鮮事,更妙的是它還在 Google 搜尋結果中打廣告,讓大家誤信它就是真的官網。

惡意軟體假冒 Brave 瀏覽器官網騙取點擊下載,甚至在 Google 買廣告以假亂真

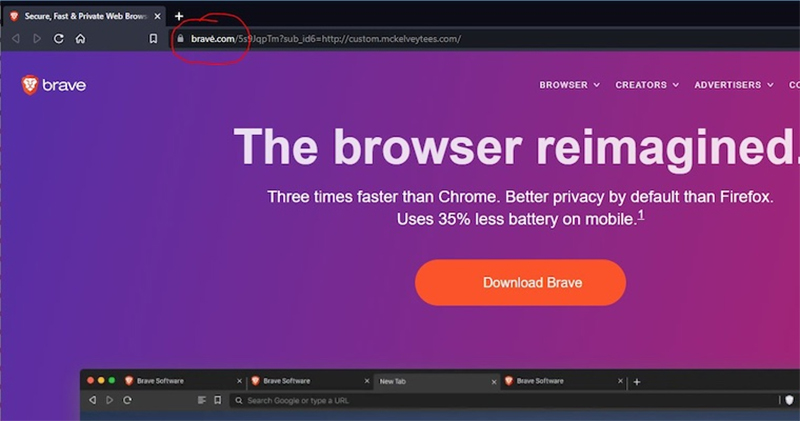

這次被發現的詐騙方式,堪稱是 Brave 瀏覽器官網的完美複製品,在網址上面它用了非常相似的「Bravė」做開頭,其他後綴與真正官網一模一樣,礙於螢幕尺寸限制了字體大小,一眼看去很難看出 e 的上面多了一個點,搞不好還會誤以為是個髒東西黏在上頭。點擊進去該網站後,如果你按了下載鈕,它帶來的並不是 Brave 瀏覽器的安裝程式,而是名為 ArechClient 和 SectopRat 的惡意軟體檔案。

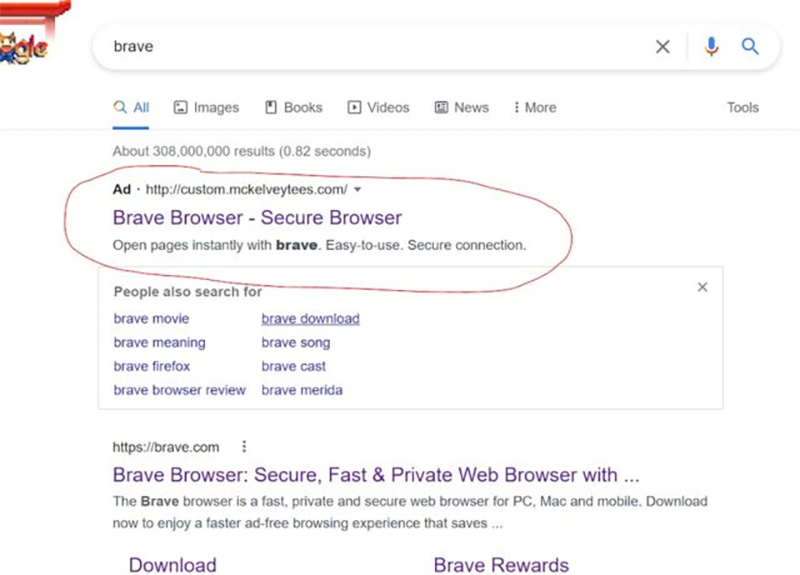

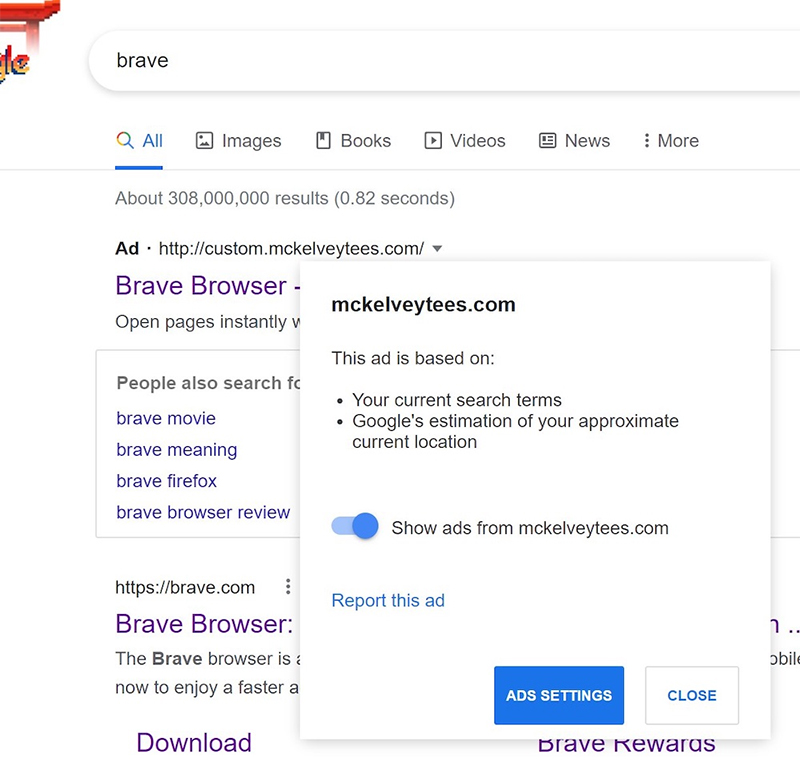

我們常見到的詐騙方式多半遮遮掩掩地低調行事,這個惡意網站顯然相當高調。為了讓流量能進入到假網站,不肖人士還在 Google 上買廣告,當大家搜尋與瀏覽器相關的關鍵字時,這些廣告就會顯示在搜尋結果頁上。從廣告的說明上來看非常優質良善(如下圖),但在廣告上顯示的功能變數名稱卻是 mckelveytees.com,一個為專業人士銷售服裝的網站。

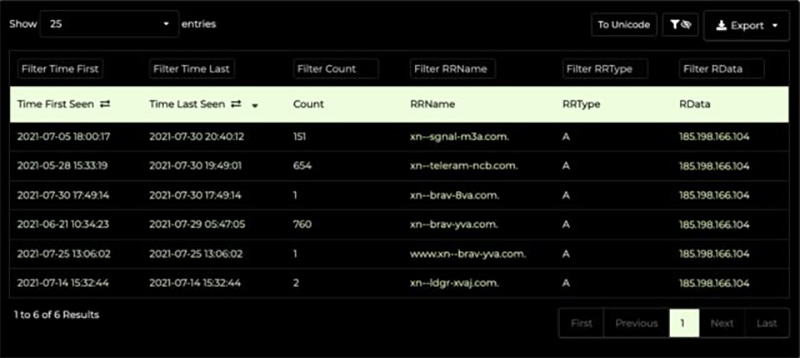

但是當人們點擊其中一個廣告時,它會透過幾個中間網域的層層導向,直到你來到最終的目的地 – Bravė 假官網。假網站上提供的惡意檔案中被檢測到病毒,這隻病毒擁有多個名稱,包含 ArechClient、SectopRat 等,這隻木馬在 2019 年時被發現,用在作為遠程攻擊,可以串流傳輸用戶目前的桌面或創建第二個隱形桌面等。而在 2 月份後續追蹤後,安全公司 G Data 發現肝惡意軟體已經更新,添加了新的功能,包含攻擊者控制指令和操控伺服器的加密通訊等;另一項分析中則顯示它具備連接到 C2 伺服器、分析系統,並且從瀏覽器竊取瀏覽歷史紀錄等內容。

目前 Google 已經刪除這些惡意廣告,而 NameCheap 在獲得通知後已經拿下該惡意域名。「魔鬼在細節處」這句話用在網路攻擊也非常適合,這些隱藏在各種細節中的騙術非常難以察覺,由於攻擊者完全控制了 Punycode 域名,使得冒名假網站將擁有有效的 TLS 憑證,當該域名託管詐騙網站的精確副本時,即使是安全意識強的人也很容易被愚弄。遺憾的是,除了多花幾秒鐘檢查一下網址列上的 URL 外,沒有其他明確的方法來避免這些安全威脅,而且類似的詐騙應該還會有效仿者出現,大家只能小心為妙。

◎資料來源:ArsTechnica