去年,特斯拉為了加強車輛不被破解的資安懸賞大賽因疫情被取消的關係,導致原本磨刀霍霍躍躍欲試的白帽駭客們無法展現身手,在這個可以讓廠商有機會打造更高資安防護產品,又能同時獲得獎勵的賽制中,達成廠商、開發者與消費者三贏的好處。不過秉持著白帽精神(雖然還是有獲得別的回報機話的獎勵),最近有人把為此獎項準備的項目公開,揭露了一個其實蠻嚴重,而且不僅僅是只有 Tesla 車款受影響的中控系統漏洞。繼續閱讀 Tesla 爆能被空拍機無線破解的中控解鎖漏洞,還能傳染給其他車… 報導內文。

▲圖片來源:Tesla

Tesla 爆能被空拍機無線破解的中控解鎖漏洞,還能傳染給其他車…

這項定名為 TBONE 的漏洞,是由來自 Kunnamon 公司的 CEO Ralf-Philipp Weinmann 與 Comsecuris GmbH 的資安專家 Benedikt Schmotzle 所發現。並且已經在回報 Tesla 後,於去年 10 月的更新中被補上。

是說,這個涉及車內娛樂系統,但又與開車門、調整座椅方向盤等功能有關的零點擊(Zero-Click)漏洞,其實與開源軟體元件 ConnMan 有關。所以牽涉到的品牌不僅特斯拉一間 – 因此他們也有回報給更廣泛的車輛品牌知道此問題。

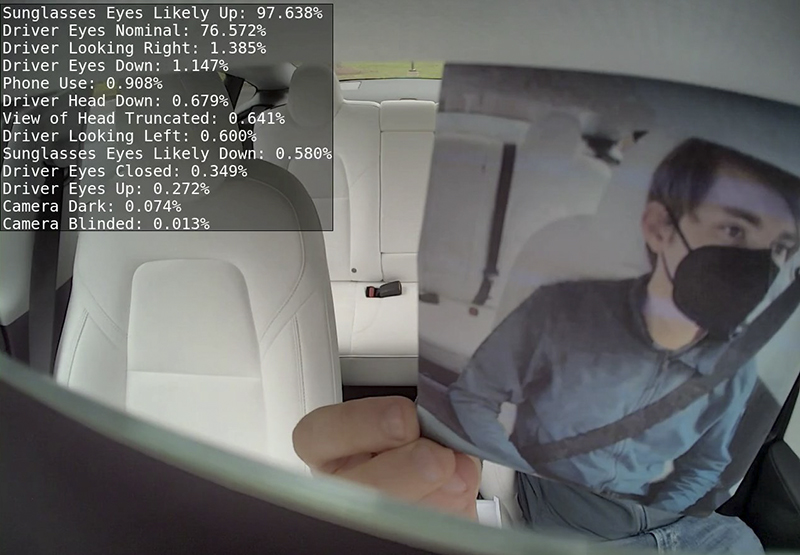

▲圖片來源:green (@greentheonly)

這攻擊其實就是連上中控娛樂系統的 Wi-Fi 破解系統,就能奪下車輛包括解鎖車門等部分功能的控制權。而至於為什麼他們會拿空拍機來示範,就… 是因為有趣(不行嗎 XD)。而且這代表駭客不用親身到車子旁邊,只需要操作空拍機飛到一座停滿 Tesla 的超充站,就可以為所欲為(嗯… 至少可以開車門)的可怕模擬場合。

▲圖片來源:electrek

其實,據 Ralf-Philipp Weinmann 的描述,這個漏洞的可怕不僅僅在於單向的攻擊行為,而是 Wormable 可像蠕蟲般自我複製到其他周遭(Wi-Fi 範圍內)車輛的「傳染」方式。由於 TBONE 不需透過使用者操作、可輕鬆裝入車輛的特性,所以具有能被武器化成攻擊工具的可能性。

以特斯拉這類的電動車款為例,就是如同上面所提,只需一台裝載惡意系統的車輛,就可以感染充電站週遭的特斯拉。只能說,好在這個漏洞已經被捕上。不然真的被有心人利用的話,後果真的不堪設想。